O site da Marinha do Brasil saiu do ar na manhã desta terça-feira (25). E isso seria resultado de um “ataque cibernético de grande impacto”. É o alega o hacker apelidado de Azael, que reivindica o ataque. “O site oficial será alvo de um ataque e ficará fora do ar às 10h10 (horário de Brasília)”, diz a mensagem enviada pelo hacker para a imprensa.

Até a publicação desta nota, o site da Marinha ainda estava fora do ar. O Olhar Digital contatou a instituição pedindo um posicionamento sobre o assunto. E vai incluí-lo nesta nota, caso chegue.

USP reforça cibersegurança após instabilidade em sistemas; hacker alega ter sido o responsável

Enquanto isso, a Universidade de São Paulo (USP) reforça sua cibersegurança. Desde 10 de março, sites da universidade apresentam instabilidade. Azael alega ser por conta dos seus ataques cibernéticos. Já a universidade nega.

No entanto, fontes ouvidas pelo Estadão disseram que os ataques hackers continuam e que a instituição recebeu ameaças por e-mail. A USP não comentou sobre ações de hackers, apenas disse que seu sistema passa por modernização – no caso, a troca de estrutura de firewall para renovar barreiras de proteção.

Porém, a universidade abriu denúncia na Polícia Federal (PF), que investiga o caso. “Agora é inegável que foi alvo de um ataque”, afirma o hacker. O Olhar Digital contatou a PF, que disse não confirmar nem se manifestar sobre eventuais investigações em andamento.

Outros ataques do hacker

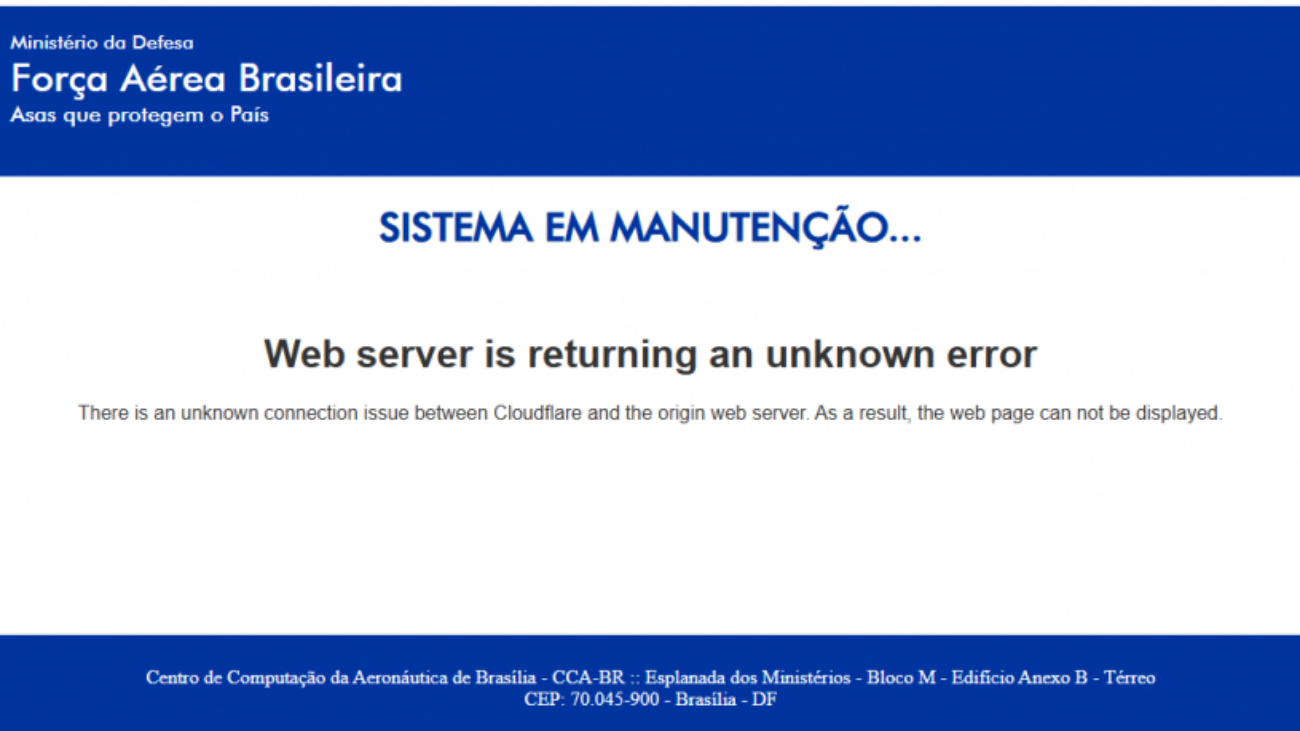

Além dos sites da Marinha e da USP, o hacker alega ter derrubado sistemas da Universidade Federal do Rio de Janeiro (UFRJ), da Força Aérea Brasileira (FAB) e do Aeroporto de Guarulhos.

Leia mais:

- FBI alerta empresas para ataque hacker que sequestra dados sensíveis

- Malvertising: conheça o vilão presente em sites de filmes piratas

- WhatsApp: 7 formas que cibercriminosos utilizam para hackear seu aplicativo

De acordo com a revista Veja, o hacker Azael também teria atingido sistemas do Conselho Nacional de Justiça (CNJ), do Superior Tribunal de Justiça (STJ) e da Petrobras em março.

O portal de cibersegurança CISO Advisor revelou que o hacker também teria tentado invadir as redes do Supremo Tribunal Federal (STF), mas o sistema resistiu.

O post Novo ataque hacker? Site da Marinha sai do ar enquanto USP reforça cibersegurança apareceu primeiro em Olhar Digital.

Cart is empty

Cart is empty